Read in English below.

vpsAdmin vás nově bude informovat o tom, kdo a odkud se přihlašuje do vašich účtů. Autentizační server si pamatuje zařízení, ze kterých se přihlašujete a pokud jej ještě nezná, odešle se vám e-mail. Pokud tedy dojde k odcizení přihlašovacích údajů, aspoň budete hned vědět o tom, že se to stalo. E-mail dostanete i o neúspěšných pokusech o přihlášení.

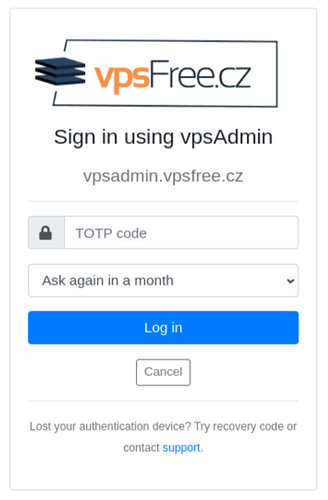

Všem bych opět doporučil zvážit aktivaci dvoufaktorového ověřování přes TOTP. Dvoufaktorové ověřování lze nyní zjednodušit a u zapamatovaných zařízení si nastavit, za jak dlouho si TOTP kód opět vyžádat. Prakticky tedy stačí zadat TOTP i jen jednou za měsíc a stejně budete chránění před zneužitím odcizeného hesla.

Přehled zapamatovaných zařízení naleznete v Edit profile → Known login devices.

Do budoucna uvažujeme o povinném zavedení dvoufaktorové autentizace přes TOTP. Měl by někdo něco proti?

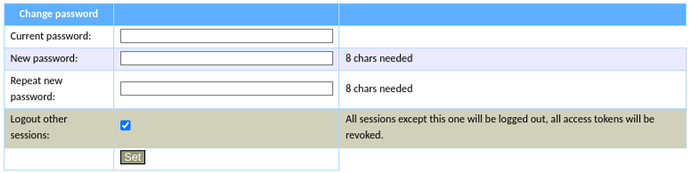

Když už vám heslo uteče, formulář na jeho změnu umožňuje ihned odhlásit všechny ostatní sezení, včetně přístupových tokenů. Máte tak jistotu, že nikomu jinému přístup k účtu nezůstal.

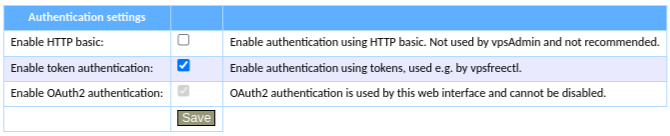

V nastavení profilu ve vpsAdminu přibylo nastavení jednotlivých autentizačních metod. Webové rozhraní používá OAuth2 a ten tedy musí být vždy povolený. Autentizace pomocí tokenů je původní mechanismus, který stále používá např. vpsfree-client, resp. příkaz vpsfreectl, případně vaše vlastní skripty pracující s API. Při vystavení nového přístupového tokenu vpsAdmin také odesílá e-mail.

Pokud jste si někdy přes vpsfreectl vytvořili přístupové tokeny s delší platností a už je nepoužíváte, doporučuji udělat revizi aktivních přihlášení a nepotřebné tokeny zrušit. Seznam aktivních tokenů naleznete v sekci Edit profile → Sessions, filtr State s hodnotou “open”.

Autentizace přes HTTP basic je nyní ve výchozím stavu vypnutá. Skoro nikdo to nepoužívá a chystám se to úplně zrušit. U HTTP basic totiž není žádný koncept přihlášení, každý HTTP požadavek obsahuje jméno i heslo. Není tak jasné, kdy informovat členy o novém přihlašení a nejlepší je to nepoužívat.

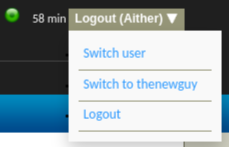

Kdo z vás se přihlašuje do vícero účtů ve vpsAdminu, určitě vás potěší nová funkce přepínání uživatelů. vpsAdmin si pamatuje uživatelské jména, které používáte z daného prohlížeče, a stačí tak zadat heslo.

English

vpsAdmin will now notify you about who is logging into your accounts and from where. The authentication server remembers the devices you use to log in, and if a new device is detected, you will receive an email. This way, if your login credentials are stolen, you’ll be immediately aware of it. You will also receive emails about unsuccessful login attempts.

I recommend everyone consider enabling two-factor authentication via TOTP. Two-factor authentication can now be simplified by setting the time period for when TOTP codes should be re-entered on remembered devices. Essentially, you may only need to enter the TOTP code once a month, providing continued protection against stolen passwords.

You can find a list of remembered devices in Edit profile → Known login devices.

We’re considering making two-factor authentication using TOTP mandatory in the future. Would anyone object to it?

If your password gets compromised, the password change form allows you to immediately log out of all other sessions, including access tokens. This ensures that no one else retains access to your account.

The profile settings in vpsAdmin allow you to toggle individual authentication methods. The web interface uses OAuth2, which must always be enabled. Token-based authentication is the original mechanism still used by, for example, the vpsfree-client or the vpsfreectl command, as well as your own scripts working with the API. When a new access token is issued, vpsAdmin also sends an email notification.

If you’ve created access tokens with longer validity through vpsfreectl and are no longer using them, I recommend reviewing active logins and revoking unnecessary tokens. The list of active tokens can be found in Edit profile → Sessions, filter State with the value “open”.

HTTP basic authentication is now disabled by default. Almost no one uses it, and I plan to remove it completely. With HTTP basic, there is no concept of a login session; each HTTP request contains the username and password. It is not clear when to notify members of new logins, so it’s best to avoid using it.

If you log into multiple accounts in vpsAdmin, you’ll appreciate the new user switching feature. vpsAdmin remembers the usernames you use from a given browser, so you only need to enter the password.